Kemanan dan privasi data menjadi sorotan penting beberapa waktu terakhir. Beberapa platform di Indonesia memiliki isu di area ini yang berdampak bagi puluhan juta data pengguna. Tentu ini menjadi kabar kurang baik bagi ekosistem digital yang tengah berkembang, terlebih layanan yang akhir-akhir ini bocor cenderung dari perusahaan teknologi yang cukup besar – dari sisi skala bisnis maupun cakupan penggunanya.

Aspek keamanan dan privasi data (idealnya) menjadi komponen yang harus ada dalam sebuah proses pengembangan produk digital. Diskusi mengenai langkah antisipasi dari isu tersebut menjadi menarik – terlebih bagi ekosistem startup di Indonesia yang sebagian besar produknya digital dan melibatkan data-data pribadi pengguna.

Untuk mengulas seputar hal tersebut, DailySocial berkesempatan berbincang bersama AVP Information Security Blibli Ricky Setiadi.

Berikut hasil wawancara kami:

DailySocial (DS): Isu data breach sebenarnya bukan hal baru di Indonesia, namun menjadi buah bibir ketika melibatkan platform B2C/C2C dengan basis pengguna besar. Dari pengalaman Pak Ricky sebagai praktisi di bidang keamanan siber, bisa dijelaskan sebagai besar kejadian tersebut diakibatkan karena faktor apa?

Ricky Setiadi (RS): Risiko terhadap ancaman kebocoran data pada digital platform senantiasa dalam rentang yang sangat tinggi. Jika menggunakan matriks risiko, kebocoran terhadap data bisa dikategorikan ke dalam high to critical. Nilai ini akan didapatkan dari kombinasi dampak dari frekuensi (seberapa sering terjadi) dan skala (seberapa besar dampak) kejadian kebocoran data.

Ruang lingkup kebocoran data dalam skala besar biasanya dilakukan karena terdapatnya celah atau vulnerability dari sistem yang dibuat oleh sebuah organisasi. Celah disebabkan oleh berbagai macam faktor, namun secara umum menjadi tiga kelompok besar, yakni People, Process, dan Technology.

(1) People — Kebocoran data terjadi karena human error atau kelalaian manusia, bisa dari sisi pengembang atau pengguna. Pengguna kadang terlampau percaya kepada pengembang. Padahal keamanan data merupakan tanggung jawab bersama, sehingga keterlibatan dari sisi pengguna pun masih diperlukan. Beberapa penerapan keamanan dasar yang bisa dilakukan dari sisi pengguna antara lain adalah penggunaan password yang baik (kombinasi karakter password, menggunakan password yang berbeda untuk setiap platform, serta menggantinya secara berkala). Pengguna juga perlu memiliki kesadaran atau pengetahuan terhadap ancaman social engineering (seperti phishing).

Tidak dimungkiri banyak kejadian yang juga terjadi karena kesalahan pada proses pengembangan atau maintenance sebuah produk digital. Sebagai contoh, pengembang tidak menerapkan enkripsi untuk penggunaan variable username dan password, dan penyimpanan private key yang tidak aman, atau terdapatnya penggunaan account default untuk setiap sistem yang digunakan. Contoh lainnya adalah kelalaian dalam melakukan maintenance seperti pengembang menggunakan sertifikat digital yang sudah kedaluwarsa, penggunaan database yang tidak terproteksi, hingga kelalaian dalam melakukan design system (tidak mengindahkan kaidah standard practice berdasarkan risiko dalam pembagian sistem yang bisa diakses secara publik dan sistem yang hanya bisa diakses oleh internal).

(2) Process — Eksploitasi terhadap business proses. Terkadang pelaku tindak kejahatan memanfaatkan kesalahan atau kelalaian proses yang dimiliki sebuah organisasi (logic flaw exploitation). Paradigma bahwa security adalah tameng atau sebagai pelindung terakhir sebuah produk, bisa menjadi salah satu faktor utama kebocoran data. Di Blibli, kami selalu berusaha menguji produk kami dari fase awal pengembangannya untuk menghindari serangan pada setiap tahapan. Ketidakhadiran pengujian terhadap sistem dalam proses pengembangan juga merupakan salah satu kesalahan yang memberikan dampak terhadap terjadinya kebocoran data.

Pengembang juga harus ingat untuk menerapkan proteksi pada perangkat keras. Beberapa kasus kebocoran data juga terjadi karena eksploitasi perangkat keras yang berisikan data pelanggan, contohnya seperti keamanan server atau hard disk yang menyimpan data secara offline.

Technology – Pelaku kejahatan menemukan celah dari teknologi yang diterapkan pengembang. Teknologi merupakan hasil dari sebuah pengembangan produk logika manusia. Melalui pendekatan logika yang berbeda (terbalik), banyak para pelaku tindakan kejahatan memanfaatkan celah ini untuk kemudian dijadikan sebagai pintu dalam pengambilan data-data dari sebuah organisasi. Sebagai salah satu contoh adalah adopsi protokol keamanan data TLS 1.0, pada tahun 1999 teknologi ini banyak dimanfaatkan untuk mendukung layanan transaksi online. Namun seiringnya waktu, ditemukan satu celah keamanan pada TLS 1.0 ini yang memungkinkan terjadinya “Man in The Middle” attack. Dengan adanya celah ini, pelaku dapat melakukan intercept terhadap transaksi yang dilakukan oleh korban atau targetnya.

Jika melihat kepada ketiga komponen di atas dan berdasarkan data perkembangan incident report yang dikeluarkan oleh berbagai macam penelitian (salah satunya adalah cyware.com), kecenderungan serangan dan kebocoran data saat ini banyak terjadi karena faktor People melalui social engineering. Social engineering seperti phishing, memudahkan pelaku untuk mengelabui targetnya. Pada saat yang bersamaan, phishing juga dijadikan sebagai media utama dalam menyebarkan malware. Kombinasi ini kemudian di-maintain oleh pelaku untuk sebagai serangan baru yang biasa disebut dengan Advanced Persistent Threat (APT) attack. Dengan APT attack, pelaku kemudian melakukan pengembangan dan eksploitasi data yang kemudian bisa dikomersialisasi/dijual.

Untuk itu, edukasi mengenai social engineering kepada semua pihak yang terlibat dalam sebuah proses bisnis menjadi salah satu prioritas untuk menjaga keamanan data, terutama data pelanggan. Blibli, sebagai pengembang dan penyedia jasa digital, secara aktif mengedukasi seluruh stakeholder hingga para pelanggan. Edukasi dan penyebaran informasi dilakukan secara berkala agar Blibli dapat melakukan kontrol pengamanan yang komprehensif.

DS: Ditinjau dari sisi pengembang, hal apa saja yang perlu menjadi perhatian sejak dini agar sistem senantiasa mengakomodasi keamanan data dan privasi pelanggan? Faktor-faktor apa saja yang berkaitan erat dengan keamanan dan privasi data pengguna?

RS: Keamanan data dan informasi menjadi tanggung jawab bersama. Pelanggan harus jeli guna membatasi informasi yang diberikan ke penyedia jasa digital dan memahami risiko jika informasi yang diminta terlalu sensitif dan tidak berhubungan dengan jasa.

Keterbatasan pemahaman akan keamanan data ini lah yang membuat keterlibatan tim Security di setiap fase pengembangan sangatlah penting. Tim Security dapat meminimalkan terjadinya gangguan terhadap data pelanggan terutama data yang bersifat privacy atau rahasia (personally identifiable information atau PII). Pengamanan tidak hanya sebatas dari faktor keamanan teknis saat produk digital siap dibuat, namun penerapan pengamanan bahkan harus dilakukan saat produk didesain sesuai dengan standar best practice.

Berikut adalah beberapa faktor keamanan yang perlu diperhatikan, terutama ketika melakukan pemrosesan data pribadi, yaitu:

- Regulasi pemerintah. Pastikan bahwa semua aspek regulasi yang dikeluarkan oleh pemerintah setempat sudah dijadikan sebagai salah satu referensi utama dalam proses pengambilan, pemrosesan, pengiriman, serta penyimpanan data pelanggan. Hal ini menjadi penting karena setiap wilayah akan memiliki hukum dan regulasi yang berbeda-beda.

- Kebijakan keamanan. Setiap pengembang saat ini harus memiliki sebuah payung yang digunakan dalam pengamanan data terutama data pelanggan. Payung ini biasanya dibentuk dalam sebuah Kebijakan Privasi. Dalam pembuatan kebijakan ini, pastikan dibuatkan dalam format sesederhana mungkin dan dalam Bahasa yang mudah dimengerti dengan tanpa melupakan aspek transparansi dan keamanan.

- Pengukuran risiko. Pertimbangan lain dalam penjagaan dan pengamanan pada saat pengembangan aplikasi adalah melalui pendekatan terhadap pengukuran untuk setiap risiko. Ada beberapa manfaat yang bisa diambil pada saat penilaian risiko yang dilakukan. Selain melakukan identifikasi terhadap setiap potensi ancaman yang akan terjadi, penggunaan kontrol yang efektif juga dapat mengurangi beban biaya dalam proses mitigasi, mengingat setiap risiko akan memiliki bobot dan nilai serta kontrol yang berbeda. Tentunya dalam pengukuran risiko ini, setiap organisasi harus menerapkan atau memiliki kriteria penerimaan (acceptance level) dan rencana penanggulangannya (risk treatment plan parameter).

- PII data collection. Dalam pengembangan sebuah platform pasti akan menggunakan minimal salah satu dari data pribadi. Sebagai contoh adalah data nama lengkap, alamat email, atau nomor telpon. Pengembang harus memperhitungkan dan mempertimbangkan secara matang sejauh mana desain produk akan mengolah data tersebut. Misalnya dalam proses registrasi, apakah platform yang kita kembangkan akan membutuhkan data-data lengkap seperti nama ibu kandung padahal platform yang dikembangkan bukan untuk layanan perbankan. Contoh lainnya apakah kita membutuhkan data dalam bentuk kartu identitas atau Credit Card pada saat pengembangan sebuah fitur promo. Atau yang paling sering ditemukan dalam pengembangan produk untuk smartphone, terkadang pengembang tidak benar-benar memperhatikan kebutuhan aplikasinya, sehingga ada beberapa aplikasi yang secara default dapat mengakses contact, galeri, kamera, dan lain sebagainya. Usahakan penggunaan data pribadi dilakukan sesuai dengan kebutuhan dan pada saat menggunakan data tersebut dipastikan bahwa kita sudah memiliki kontrol yang tepat untuk setiap data yang dikumpulkan.

- Fitur dan proses keamanan. Saat ini fitur keamanan adalah salah satu faktor yang akan dipertimbangkan oleh pelanggan dan calon pelanggan. Penggunaan enkripsi (https dalam mode web atau enkripsi lain dalam pengiriman data) merupakan salah satu fitur keamanan yang dapat membantu dalam keamanan data pelanggan. Selain itu fitur two factor authentication atau recovery methods lainnya adalah pendekatan pengembangan lainnya yang dapat digunakan sebagai daya tarik pelanggan dalam pengamanan data.

Selain itu dalam proses internal, pastikan terdapat aturan yang tegas dalam memberikan hak akses kepada setiap stakeholder yang terlibat. Segregation of duties atau pemisahan tugas menjadi pendekatan untuk mencegah ancaman dari dalam. Klasifikasi data merupakan pendekatan lain yang bisa dilakukan di dalam internal business process untuk menghindari terjadinya data PII terekspos keluar.

DS: Di masa pandemi ini tiba-tiba platform online groceries melonjak transaksinya. Maka startup perlu melakukan scale-up teknologi dari berbagai aspek. Menurut Pak Ricky, di masa scale-up tersebut investasi apa yang perlu digelontorkan oleh bisnis untuk menunjang keamanan sistem?

RS: Bagi kami, salah satu investasi terpenting adalah pada People dan Process. Dalam perspektif keamanan informasi, pada dasarnya setiap sistem dan teknologi adalah alat penunjang bisnis yang di dalamnya senantiasa mengandung kerentanan. Investasi pada People dan Process akan mengubah pola pikir dan kultur pada bisnis. Kedua investasi inilah yang kami coba terapkan di Blibli.

Perubahan pola pikir atau mindset memiliki sifat edukasi ke dalam dan ke luar. Seperti yang telah dijelaskan sebelumnya, organisasi juga harus terus menginformasikan bahwa keamanan data dan informasi pelanggan adalah merupakan tanggung jawab bersama dengan cakupan yang sesuai dengan porsinya masing-masing.

Prioritas lainnya adalah perubahan kultur terhadap risiko. Kultur pada sebuah bisnis dimulai dari proses implementasi, adopsi, hingga akuisisi teknologi. Jika proses ini dilakukan dengan efektif dan efisien, perusahaan dapat menurunkan profil risiko serta menerapkan kontrol pada organisasi. Organisasi pun dapat mempercepat perkembangan bisnis karena sudah dapat menentukan kontrol keamanan yang tepat dari surface attack pada saat melakukan scale-up.

DS: Ketika melakukan pengembangan, kadang engineer menemui kebimbangan. Di satu sisi, aplikasi harus didesain semulus dan secepat mungkin, dengan UX yang sangat sederhana. Di lain sisi, faktor keamanan harus menjadi perhatian. Menyebabkan beberapa pengembang mengacuhkan opsi penambahan keamanan tambahan dalam sistem. Bagaimana Pak Ricky menanggapi situasi tersebut?

RS: Permasalahan ini adalah permasalahan klasik antara tim pengembang dengan security. Beberapa startup masih menggunakan konsep konvensional dalam melakukan balancing atau penyeimbangan pada saat melakukan pengembangan aplikasi. Sehingga masalah klasik ini senantiasa terjadi dan berulang. Dalam menghadapi ini, sebenarnya kita bisa melakukan adopsi pendekatan Shifting Left. Berikut adalah penjelasan mengenai pendekatan konvensional dan Shifting Left.

Konvensional:

Jika melihat kepada beberapa tahun ke belakang, proses pengembangan sebuah aplikasi senantiasa akan menuliskan semua permintaan pada bagian awal pengembangan. Proses testing, termasuk security testing, akan dilakukan pada akhir pengembangan. Satu sisi, tahapan-tahapan ini akan menghasilkan sebuah aplikasi yang matang, namun di sisi lain akan memberikan dampak yang cukup serius pada saat terjadinya penemuan defect hasil testing yang banyak dan cukup kritis. Proses perbaikan terhadap hasil dari testing akan membutuhkan biaya tambahan baik untuk desain maupun implementasinya.

Metode ini sangat tidak efektif untuk diaplikasikan oleh organisasi startup yang senantiasa mengandalkan kepada jumlah release yang cepat. Adopsi pendekatan yang lebih agile dan shifting left bisa dilakukan untuk setiap organisasi startup dalam menghasilkan produk yang cepat tanpa meninggalkan aspek keamanan.

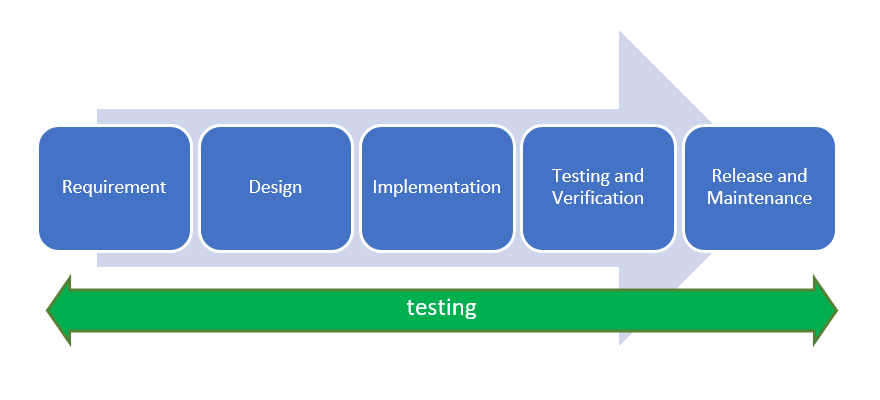

Shifting Left:

Metode konvensional menerapkan testing hanya di tahapan akhir (Testing and Verification). Pendekatan Shifting Left menerapkan proses pengujian mulai dari fase awal yaitu “Requirement”. Pada fase ini, Requirement tidak hanya akan melibatkan kebutuhan pelanggan dari sisi produk, bisnis, dan user experience, namun juga memasukan unsur keamanan sebagai salah satu parameter. Blibli pun telah menerapkan metode ini dalam proses pengembangan produk digitalnya.

Shifting left akan membentuk paradigma untuk melakukan pengujian semua aspek (test everything), pengujian yang dilakukan kapan pun (test everytime), pengujian yang lebih awal (test earlier), pengujian secara berkelanjutan (test continuously), dan melibatkan pihak penguji dalam setiap tahap. Tim pengembang dan security dapat berkerja sama untuk melakukan tindakan preventif daripada detective.

Metode dan pendekatan ini telah kami terapkan di Blibli sebelum kami meluncurkan produk IT. Dengan adopsi ini, proses deteksi terhadap bugs atau defect menjadi lebih cepat, meningkatkan efektifitas dari sisi waktu pengembangan dan biaya, serta meningkatkan kemudahan dan kualitas produk/aplikasi.

DS: Menurut Pak Ricky, apa urgensinya melakukan sertifikasi sistem, terkait dengan keamanan dan privasi data? Sertifikasi apa saja yang disarankan untuk diikuti?

RS: Sertifikasi akan menjadi sebuah competitive advantage. Karena melalui sertifikasi, sebuah organisasi telah menunjukkan kemampuan kinerja yang lebih tinggi dan sesuai dengan standar. Selain itu, sertifikasi juga menjadi sebuah comparative advantage dari sebuah organisasi. Proses bisnis akan menyesuaikan dengan standar sehingga mampu menghasilkan lebih banyak produk berkualitas yang efektif dan efisien serta mampu melakukan manajemen risiko.

Ada banyak sertifikasi yang bisa diterapkan untuk level organisasi dalam dunia keamanan informasi atau cybersecurity. Hal ini kembali lagi dengan kepentingan dan ranah bisnis yang dilakukan organisasi. Blibli, sebagai contoh, telah mendapatkan sertifikasi ISO/IEC 27001 tahun 2013 yang diakui secara global untuk pengelolaan sistem keamanan informasi. E-commerce merupakan bisnis yang mengolah data pelanggan, sehingga menjadi penting apabila bisnis serupa melakukan sertifikasi ini.

Proses sertifikasi juga perlu dilakukan oleh individu yang melakukan proses penerapan keamanan. Profesional yang menjalankan proses pengamanan akan senantiasa menjadi nilai tambah bagi perusahaan dalam menjalankan bisnisnya. Sertifikasi keamanan informasi ini banyak sekali untuk level individual seperti:

- Managerial: CISSP, CCISO, CISM, CIPP, CIPM, CRISC, CGEIT, EISM

- Technical: OSCP, OSCE, OSEE, OSWE, CEH, CSSLP, Security+ CHFI, ECIH, LPT Master, ECSA Master, CREST

- Audit: CISA, ISO 2700 Lead Auditor, ISO2700 Internal Auditor

DS: Dalam tim teknis sebuah startup digital, idealnya tim keamanan ini terdiri dari bagian apa -saja?

RS: Startup digital akan senantiasa melakukan pengolahan terhadap data-data dalam bentuk digital. Fokus pengamanan sebuah organisasi harus lebih jauh, bukan hanya pada pengamanan data semata, namun jauh lebih besar ke dalam hasil pengolahan data tersebut – biasanya dikenal dengan informasi.

Kebutuhan tim teknis secara umum hanya membutuhkan tiga tim yaitu Yellow (architect), Red (attacker) dan Blue (defender).

- Yellow: Pada saat melakukan pengembangan sebuah aplikasi, architecture review akan senantiasa dilakukan baik dari sisi aplikasi, infrastruktur, maupun security. Tim Security Architect akan melakukan review terhadap architecture dari aplikasi berdasarkan fungsi, obyektif, rencana pengujian, serta pemantauan terhadap risiko teknis melalui proses threat modelling.

- Red: Selain tim Yellow, sebuah aplikasi perlu diuji secara internal sebelum merilisnya ke publik. Pengujian ini akan dilakukan oleh tim Red. Fungsi utama dari tim ini adalah melakukan simulasi penyerangan terhadap aplikasi, platform, dan infrastruktur. Skenarionya pun tidak hanya sebatas tes keamanan semata, namun melakukan berbagai simulasi hacking dan social engineering sebagai bagian dari pengujian yang dilakukan.

- Blue: Selain simulasi penyerangan dijadikan sebagai metode dalam pengamanan aplikasi atau platform, metode lain yang dibutuhkan adalah metode defensif. Tim Blue akan bertanggung jawab terhadap implementasi skenario dan kontrol pertahanan dari serangan pelaku tindak kejahatan siber atau simulasi serangan dari Tim Red seperti implementasi web application firewall, firewall, logging, SIEM, incident handling, dan sejumlah tindakan defensif lainnya.

Dalam perkembangannya, dari ketiga tim ini akan membentuk tim tambahan hasil dari campuran ketiga warna tersebut. Blibli pun menerapkan campuran ini untuk memastikan tim IT dapat beroperasi dengan maksimal. Ketiga tim tambahan tersebut adalah:

- Green Team (kombinasi dari Blue dengan Yellow): Tim ini akan banyak melakukan perbaikan dari security automation dan code yang dituliskan oleh developer (programmer).

- Orange Team (kombinasi dari Yellow dengan Red): Tim ini akan membantu Tim Yellow untuk meningkatkan kapasitas tentang keamanan dalam bentuk awareness atau edukasi teknis keamanan.

- Purple Team (kombinasi dari Red dan Blue): Tim ini adalah sebagai tim penyeimbang untuk meningkatkan kapasitas Tim Red dalam melakukan metode ofensif atau pertahanan serta melakukan evaluasi dan perbaikan dari Tim Blue dalam melakukan pertahanan.

DS: Sebagai studi kasus, bagaimana Blibli menerapkan standar keamanan dan privasi data? Fitur apa yang disajikan untuk mengantisipasi kegagalan sistem dari sisi konsumen dan dari sisi platform?

RS: Blibli berkomitman untuk mengutamakan kepuasan pelanggan. Salah satu caranya adalah memastikan bahwa keamanan data pelanggan terlindungi dan terkelola dengan baik.

Keamanan data pelanggan merupakan subset atau bagian dari proses pengendalian keamanan informasi, sehingga dalam pelaksanaannya kami melakukan tiga metode pengendalian yang meliputi:

- Preventive: Pengendalian dengan pendekatan pencegahan ini kami lakukan dengan melakukan perubahan budaya paradigma keamanan informasi. Beberapa kegiatan yang kami lakukan termasuk kampanye yang meningkatkan awaraness pelanggan akan keamanan data, menerapkan kendali terhadap akses dan teknologi sesuai kebutuhan stakeholder, serta bekerja sama dengan pihak eksternal resmi seperti Badan Sandi dan Siber Negara, komunitas Keamanan Informasi untuk meningkatkan keamanan yang lebih luas.

- Detective: Dalam proses ini, pengendalian lebih ditekankan kepada aspek deteksi dengan harapan terdapatnya perbaikan terhadap peningkatan keamanan informasi dan melihat tingkat efektivitas terhadap kontrol yang kita miliki. Analisis log, pengujian keamanan, dan laporan secara berkala merupakan langkah-langkah deteksi yang kami lakukan.

- Corrective: Pengendalian ini bertujuan untuk memperbaiki kondisi tingkat keamanan pada saat sebuah insiden terjadi. Pembentukan tim Computer Incident Response Team (CIRT) dan Cyber Security Incident Response Team (CSIRT), serta proses pengelolaan manajemen insiden merupakan salah satu metode yang diterapkan oleh Blibli.

Kami akui bahwa saat ini tindakan kejahatan dalam dunia siber semakin hari semakin meningkat baik secara kualitas maupun kuantitas. Dalam pengamanannya kami menerapkan banyak kontrol keamanan baik dari sisi pelanggan maupun platform kami. Berikut ini adalah beberapa poin yang telah kami kembangkan demi menjaga keamanan data dan kenyamanan bertransaksi.

(1) Pengamanan terhadap sistem e-commerce.

Penggunaan 100% secure communication untuk layanan yang dapat diakses oleh publik. Selain memudahkan pelanggan dalam berbelanja, juga memastikan semua layanan transaksi tersebut berjalan dengan aman.

Implementasi Bot Detection System (BDS) untuk melakukan deteksi transaksi yang dilakukan oleh bot. Tindakan ini kami lakukan untuk memastikan pelanggan riil dapat menikmati promosi yang sifatnya terbatas (flash sale, kode voucher, dan lainnya), bukan bot yang disiapkan untuk melakukan eksploitasi.

Menjalankan Secure Software Development Lifecycle (SDLC). Dengan adopsi shifting left, Blibli sudah menjalankan proses SDLC yang aman sehingga kami dapat melakukan antisipasi tehadap kerentanan yang mungkin terjadi pada aplikasi.

Implementasi Security Operations Center (SOC) sehingga kami dapat melakukan deteksi terhadap traffic yang berpotensi menjadi ancaman. Selain itu dengan SOC ini Blibli dapat menjaga keamanan lingkungan digital perusahaan dari pihak yang tidak berwenang agar tidak dapat mengakses Data Pelanggan.

Pengembangan aplikasi dan produk senantiasa mengedepankan aspek pengelolaan risiko, di mana setiap risiko akan dikendalikan melalui kontrol yang sesuai.

(2) Perlindungan pelanggan.

Blibli telah menambahkan fitur Phone Number Verification dan Email Recovery sebagai salah satu kontrol untuk melindungi dan meningkatkan keamanan akun pelanggan.

Dalam menghadapi ancaman tindakan fraud, kami menerapkan fitur 3D Secure for credit card payment dan mengirimkan OTP kepada pelanggan saat bertransaksi dengan Blipay dan BCA OneKlik.

Menjalankan phishing site detection, fitur yang memberikan kemudahan kepada pelanggan Blibli dalam proteksi terhadap percobaan phishing.

End-to-end encryption untuk semua fitur yang mengandung informasi kritis dari pelanggan seperti password, credit card, dan informasi sensitif lainnya.

DS: Sebagai sebuah worst case scenario, ketika sistem mendapati isu data breach, apa yang seharusnya dilakukan oleh perusahaan — baik dari sisi tim pengembang, tim komunikasi ke pelanggan dll?

RS: Sebuah organisasi harus sedini mungkin menyiapkan mekanisme skenario terburuk dari sebuah serangan termasuk skenario kebocoran data. Tindakan pencegahan dan respons terhadap kebocoran data harus melibatkan semua pihak baik dari sisi tim IT, Security, komunikasi, legal, serta jajaran manajemen.

Setiap organisasi setidaknya harus memiliki prosedur baku dalam persiapan penanganan insiden. Setiap insiden yang terjadi tidak harus diinformasikan kepada pelanggan. Perusahaan juga harus melakukan kategorisasi insiden yang terjadi (apakah insiden termasuk ke dalam kategori aktivitas malicious code, penggunaan akses yang tidak normal, percobaan phishing spear atau insiden lain yang menyebabkan data terekspos).

Selain kategori tersebut di atas, tim incident handling harus menganalisis dampak dari kejadian tersebut. Penggunaan matriks yang diturunkan dari matriks risiko akan membantu tim melakukan perhitungan dengan lebih tepat dan cepat. Analisis ini perlu juga ditunjang dengan proses validasi dan klasifikasi dari insiden tersebut. Apakah insiden ini benar-benar valid atau hanya sebatas false positive, apakah kejadian ini memiliki dampak yang sesuai dengan laporan pertama, serta data atau sistem apa saja yang terkena dampak dari insiden ini.

Setelah melakukan analisis dan klasifikasi, langkah berikutnya adalah menentukan prioritas baik dari jenis insiden maupun langkah kontrol untuk perbaikan yang sifatnya sementara supaya insiden ini tidak memberikan dampak yang lebih besar. Proses investigasi awal dengan melakukan analisis, validasi, klasifikasi, serta penentuan prioritas ini biasanya dikenal dengan Incident Triage. Incident Triage ini harus dilakukan dengan teliti dan matang, mengingat ini akan menjadi input utama untuk menentukan langkah selanjutnya.

Jika pada fase incident triage menghasilkan kesimpulan bahwa insiden terjadi, proses notifikasi harus secepatnya diberikan kepada setiap komponen organisasi yang terlibat. Notifikasi cepat ini harus melibatkan:

- Tim Legal untuk melihat dari aspek regulasi dan hukum yang berlaku.

- Tim IT untuk secepatnya berkoordinasi dalam melakukan penanganan awal dari insiden yang terjadi, termasuk tim infrastructure dan developer untuk melakukan perbaikan secepatnya.

- Management representative untuk memberikan laporan terbaru dari status insiden serta meminta saran, rekomendasi, serta arahan untuk keputusan.

- Tim Komunikasi untuk memberikan pernyataan resmi (baik secara reaktif atau proaktif) kepada publik mengenai kondisi insiden saat ini dan apakah insiden ini valid atau tidak valid.

Seiring dengan proses notifikasi tersebut, tim penanganan insiden harus secepatnya menjalankan proses containment. Fungsi dari proses ini adalah menghentikan laju dari dampak insiden tidak semakin meluas ke aset dan sistem lain. Tujuan lain containment adalah mengurangi kerugian atas dampak yang lebih besar dari insiden tersebut.

Tim penanganan insiden juga harus mampu melakukan pengumpulan bukti-bukti dari setiap insiden ini. Pengumpulan bukti ini menjadi bagian penting dalam pembuatan laporan dan menentukan proses forensic dari insiden tersebut. Hasil forensic ini akan menjelaskan detail informasi dari insiden tersebut seperti:

- Metode penyerangan.

- Jenis kerentanan yang digunakan untuk melakukan eksploitasi.

- Kontrol keamanan yang mampu menahan serangan.

- Jenis aplikasi atau sistem yang digunakan sebagai dormant host atau jalan masuk penyerang serta informasi detailnya.

Setelah ditemukan inti permasalahan, tim penanganan insiden secepatnya melakukan pembetulan pada kesalahan pemrograman atau patching terhadap sejumlah kerentanan yang ditemukan dan dijadikan sebagai jalan masuk dari insiden tersebut. Dalam penanganan insiden, melakukan patching ini biasa disebut dengan proses pemberantasan atau eradication process. Beberapa contoh lain dari proses ini adalah dengan penggantian perangkat yang malfungsi, mengubah konfigurasi baik dari perangkat infrastruktur, security maupun code dari developer, serta melakukan improvement (instalasi) baru untuk meningkatkan keamanan.

Langkah selanjutnya yang harus dilakukan oleh tim penanganan adalah melakukan pemulihan sistem, layanan, serta data yang terkena dampak dari insiden tersebut. Tim penanganan harus dapat memastikan bahwa semua layanan kembali normal.

Tim penanganan harus membuat laporan lengkap mengenai insiden dan melaporkannya ke pihak terkait. Selain manajemen perusahaan, tim dapat melaporkannya kepada pemerintah apabila insiden termasuk dalam kategori kritis dan berhubungan dengan pelanggan. Pada saat memberikan informasi kepada stakeholder, setidaknya ada beberapa poin yang harus dilakukan atau disampaikan:

- Komunikasikan insiden ini dengan bahasa yang sederhana kepada stakeholder yang tepat.

- Berikan informasi yang transparan, termasuk informasi tentang keterlibatan semua pihak dalam melakukan perencanaan persiapan insiden merupakan salah satu pendekatan terbaik. Informasikan juga bahwa kejadian ini di luar kontrol organisasi, mengingat organisasi sudah melakukan serangkaian kegiatan preventif.

- Berikan informasi secara wajar dan akurat terkait dengan dampak dari insiden tersebut. Termasuk di dalamnya informasi tentang

- Apa yang terjadi dengan data, semisal meski datanya terekspos tapi masih terlindungi oleh enkripsi.

- Langkah atau tindakan yang harus dilakukan pelanggan jika proses penanganan masih dalam tahap investigasi atau perbaikan, seperti mengganti password semua akun digital dan pengecekan saldo (untuk platform finansial) secara reguler

Melakukan tindakan (incident response) terhadap kebocoran data merupakan sebuah tindakan kritis yang harus segera dilakukan. Namun demikian tindakan pencegahan merupakan kunci utama dalam melakukan reaksi dan respons terhadap kebocoran data tersebut.

DS: Terakhir, mungkin ada buku, online course atau sumber belajar lain yang dirasakan oleh Pak Ricky untuk dapat dipelajari penggiat startup terkait metodologi, konsep, hingga praktik keamanan dan privasi data?

RS: Saat ini banyak platform yang bisa digunakan untuk meningkatkan kapasitas dalam keamanan informasi baik untuk pelaku bisnis startup atau individual. Baik dari yang sifatnya free, freemium maupun premium baik dari sisi managerial maupun dari sisi teknis. Platform yang biasa kami gunakan adalah O’reilly, udemy, cybrary.it, hackerone, hackthebox, hacking-lab, pwnable, coursera, opensecurity training, heimdal security, san cyberaces, owasp, openSAMM project dan masih banyak lagi beberapa platform community yang bisa digunakan.

Di Blibli, kami senantiasa melakukan peningkatan kapasitas dari tim IT, salah satunya adalah melakukan edukasi terhadap pengembangan produk melalui secure coding training, seminar, dan internal sharing session secara periodik. Kami juga mengajak rekan-rekan IT di Blibli untuk bergabung dalam komunitas IT. Fungsi dari keikutsertaaan karyawan di komunitas adalah memperluas network serta mendapatkan update mengenai isu-isu terkini, baik yang terjadi di dalam maupun luar negeri.